今天小编要和大家分享的是C8051F300单片机解密简介 C8051F300单片机解密,接下来我将从简介,C8051F300单片机解密,C8051F300单片机应用,这几个方面来介绍。

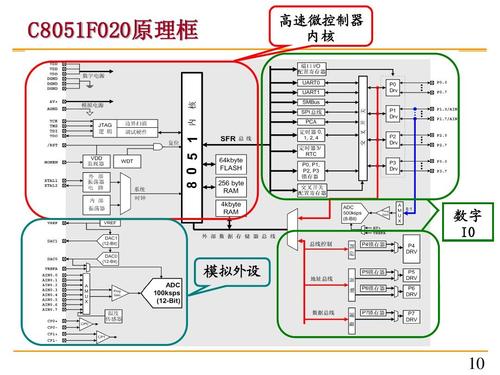

C8051F300属于Silicon Labs的小外型微控制器系列。C8051F300在极小的封装中集成了高速8051 CPU、Flash存储器和高性能模拟电路,允许设计者在提高系统性能的同时,大大减少所需元件的数目。

简介

C8051F300单片机(MCU)一般都有内部EEpROM/FLASH供用户存放程序和工作数据。为了防止未经授权访问或拷贝C8051F300单片机的机内程序,大部分C8051F300单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取C8051F300单片机内的程序,这就叫C8051F300单片机加密。单片机攻击者借助专用设备或者自制设备,利用C8051F300单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序这就叫C8051F300单片机解密。

C8051F300单片机解密

揭去芯片封装

侵入型攻击的第一步是揭去芯片封装(简称“开盖”有时候称“开封”,英文为“DECAp”,decapsulation)。

有两种方法可以达到这一目的:

第一种是完全溶解掉芯片封装,暴露金属连线。

第二种是只移掉硅核上面的塑料封装。第一种方法需要将芯片绑定到测试夹具上,借助绑定台来操作。

第二种方法除了需要具备攻击者一定的知识和必要的技能外,还需要个人的智慧和耐心,但操作起来相对比较方便,完全家庭中操作。

清洗芯片

接着在超声池里先用丙酮清洗该芯片以除去残余硝酸,并浸泡。

破坏熔丝位

最后一步是寻找保护熔丝的位置并将保护熔丝暴露在紫外光下。一般用一台放大倍数至少100倍的显微镜,从编程电压输入脚的连线跟踪进去,来寻找保护熔丝。若没有显微镜,则采用将芯片的不同部分暴露到紫外光下并观察结果的方式进行简单的搜索。操作时应用不透明的纸片覆盖芯片以保护程序存储器不被紫外光擦除。将保护熔丝暴露在紫外光下5~10分钟就能破坏掉保护位的保护作用,之后,使用简单的编程器就可直接读出程序存储器的内容。

对于使用了防护层来保护EEpROM单元的单片机来说,使用紫外光复位保护电路是不可行的。对于这种类型的C8051F300单片机,一般使用微探针技术来读取存储器内容。在芯片封装打开后,将芯片置于显微镜下就能够很容易的找到从存储器连到电路其它部分的数据总线。由于某种原因,芯片锁定位在编程模式下并不锁定对存储器的访问。利用这一缺陷将探针放在数据线的上面就能读到所有想要的数据。在编程模式下,重启读过程并连接探针到另外的数据线上就可以读出程序和数据存储器中的所有信息。

切割机破坏保护熔丝

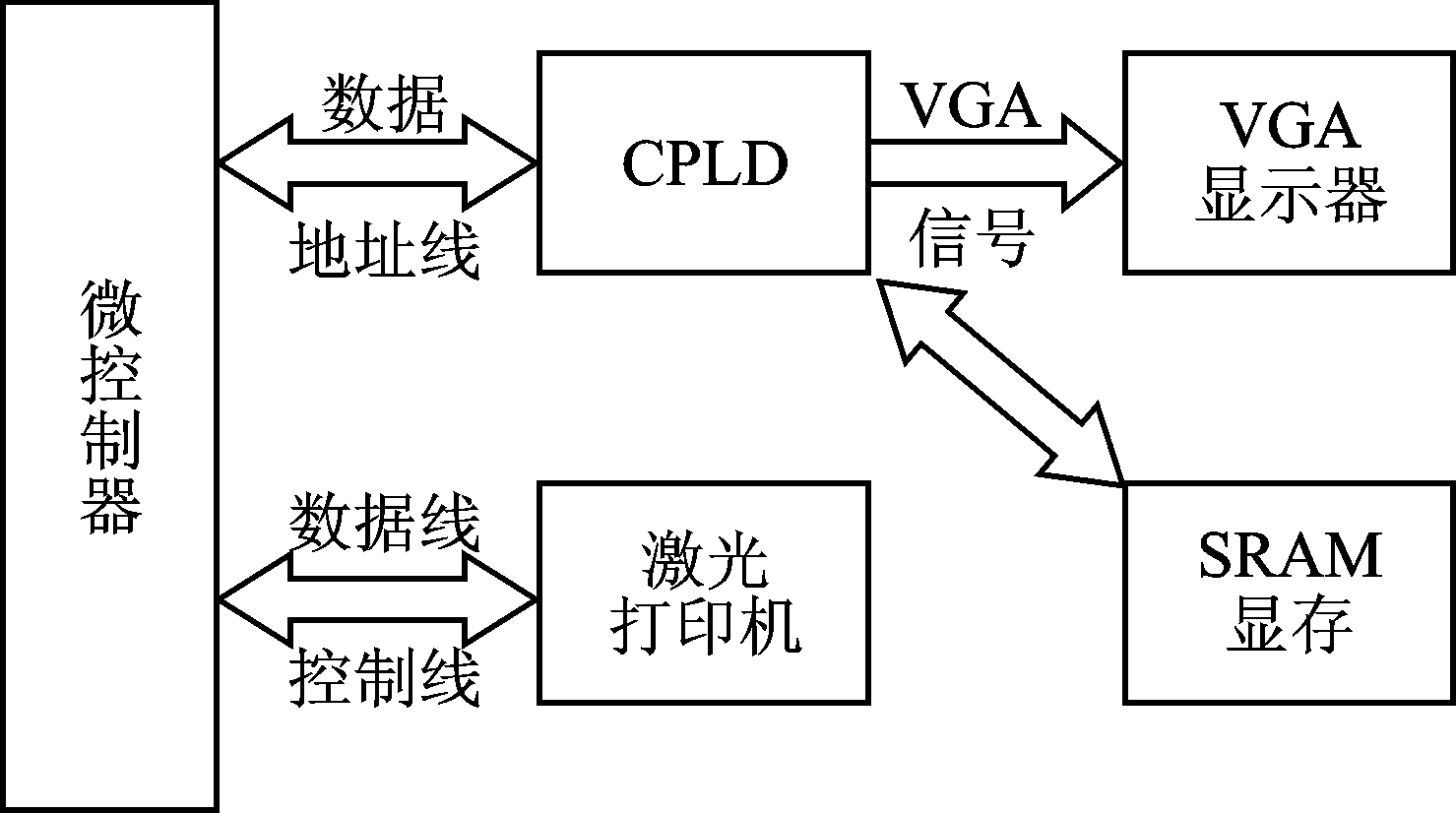

还有一种可能的攻击手段是借助显微镜和激光切割机等设备来寻找保护熔丝,从而寻查和这部分电路相联系的所有信号线。由于设计有缺陷,因此,只要切断从保护熔丝到其它电路的某一根信号线(或切割掉整个加密电路)或连接1~3根金线(通常称FIB:focusedionbeam),就能禁止整个保护功能,这样,使用简单的编程器就能直接读出程序存储器的内容。

虽然大多数普通单片机都具有熔丝烧断保护单片机内代码的功能,但由于通用低档的单片机并非定位于制作安全类产品,因此,它们往往没有提供有针对性的防范措施且安全级别较低。加上单片机应用场合广泛,销售量大,厂商间委托加工与技术转让频繁,大量技术资料外泻,使得利用该类芯片的设计漏洞和厂商的测试接口,并通过修改熔丝保护位等侵入型攻击或非侵入型攻击手段来读取单片机的内部程序变得比较容易。

C8051F300单片机应用

光通信(XFp/SFp)

消费类产品

电池充电器和燃油压力表

电子玩具和电子游戏

无限设备

自动控制

无刷直流和步进电机控制

触摸板/触摸开关

关于C8051F300单片机解密,电子元器件资料就介绍完了,您有什么想法可以联系小编。