大多数非入侵性攻击要求攻击者具备良好的处理器知识和软件知识。相比之下,侵入性探针攻击不需要太多的初始知识,一套类似的技术通常可以用于处理多种产品。因此,对单片机的攻击通常从侵入式逆向工程开始。

3侵入式攻击的一般过程

侵入式攻击的第一步是移除芯片封装。实现这一目标有两种方法:第一种是完全溶解芯片封装并暴露金属连接。第二是只移除硅芯上的塑料封装。第一种方法需要将芯片绑定到测试夹。

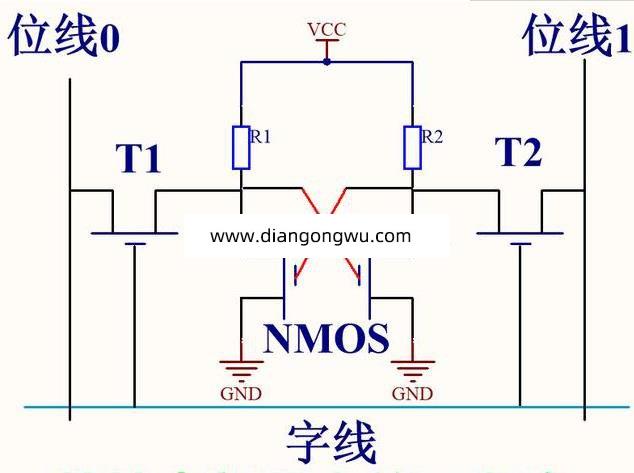

对于使用保护层来保护电可擦可编程只读存储器单元的单片微型计算机,使用紫外光复位保护电路是不可行的。对于这种类型的微处理器,微探针技术通常用于读取存储器内容。

芯片封装打开后,将芯片放在显微镜下,可以很容易地找到从存储器到电路其他部分的数据总线。由于某种原因,芯片锁定位在编程模式下不锁定对存储器的访问。利用这个缺陷将探针放在数据线的顶部,你可以读取你想要的任何东西。

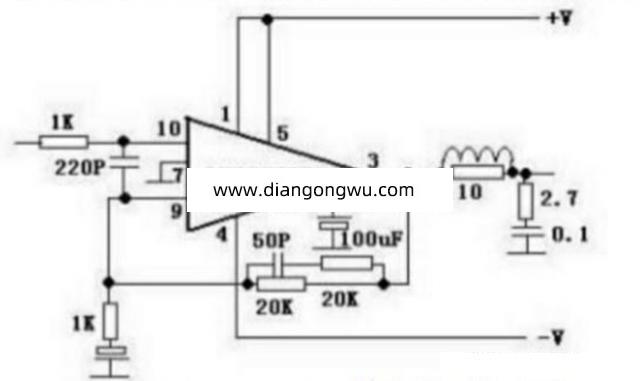

另一种可能的攻击手段是借助显微镜、激光切割机和其他设备寻找保护保险丝,以便找到与电路这一部分相连的所有信号线。由于设计缺陷,只要从保护熔丝到其他电路的一条信号线被切断,整个保护功能就可能被禁用。

由于某种原因,这根线离其他线很远,所以激光切割机可以完全切断这根线而不影响相邻的线。这样,程序存储器的内容可以通过简单的程序员直接读出。

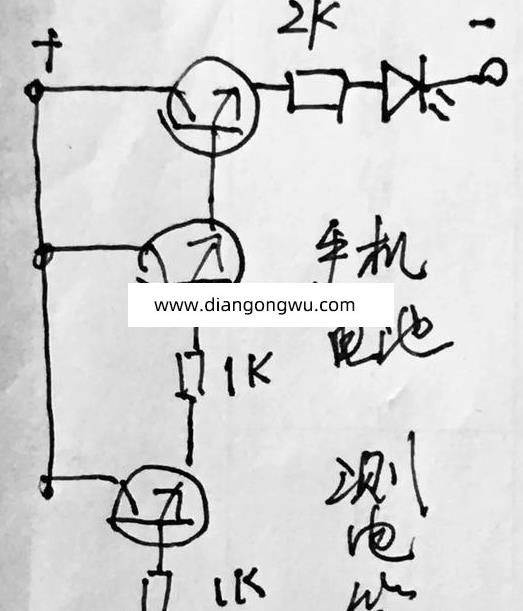

尽管大部分一般单片机设计都具备熔断器烧坏维护单片机设计内编码的作用,但因为通用性低挡的单片机设计并不是定坐落于制做安全类商品,因而,他们通常沒有出示有目的性的预防措施且安全等级较低。

此外,应用范围广、销量大、制造商之间委托处理和技术转让频繁、技术数据泄漏量大,利用这类芯片的设计漏洞和制造商的测试接口,通过修改熔丝保护位等入侵攻击或非入侵攻击手段读取单片机内部程序变化。

4 解决单片机破解的几个点提议

一切这款单片机设计?从基础理论上讲,网络攻击均可运用充足的项目投资和時间应用左右方式 来攻克。因此,再用单片机设计做数据加密验证或布置系统软件时,应尽可能增加网络攻击的进攻成本费和所消耗的時间

(1)在选中加密芯片前,要充足调查,掌握单片机破解技术性的重大进展,包含什么单片机设计是早已确定能够破译的。尽可能不采用已可破译或同系列产品、同型号的集成ic。

(2)尽量不要使用MCS51系列单片机,因为单片机在国内最受欢迎,也是研究得最透彻的。

(3)产品的原创者一般具有产量大的特点,因此伪造者使用相对不常见和不受欢迎的单片机购买更为困难。